| 25 años generando CONFIANZA

Índice de contenidos

ToggleDashboards para seguridad de la información

El riesgo de tecnología de la información (TI) siempre existe, ya sea que una empresa lo detecte o lo reconozca o no. Esto nos obliga a disponer de controles capaces de mitigar el riesgo de TI y a establecer buenas prácticas para que las organizaciones cuenten con un marco en el que puedan identificar, gobernar y gestionar el riesgo de TI.

Cuando nos referimos a los dashboards para seguridad de la información, no podemos omitir la posible adopción de COBIT, que por sus siglas en inglés significa control objectives for information and related technology (objetivos de control para la información y tecnologías relacionadas). COBIT es un marco de buenas prácticas para la gestión de recursos de tecnologías de la información. Tiene componentes de servicios de seguir y de incidentes.

COBIT sirve para investigar, desarrollar, publicar y promover un conjunto de objetivos de control generalmente aceptados, autorizados, actualizados por ISACA (una asociación internacional que apoya y patrocina el desarrollo de metodologías y certificaciones para la realización de actividades de auditoría y control en sistemas de información) para ser utilizadas en el día a día por la gerencia del negocio, los profesionales de TI y de la seguridad. Define también procesos, metas y métricas para el control.

La base reside en los ERM

Para aprovechar al máximo un dashboard de seguridad de la información necesitamos pensar en ERM. Estas siglas significan enterprise risk management y que se traducen como gestión de riesgos empresariales. Esto nos ayudaría a:

- Conectar siempre con los objetivos de negocio.

- Alinear la gestión de TI relacionada con los riesgos del negocio con la gestión de riesgos empresariales.

- Equilibrar los costos y beneficios de la gestión de riesgos.

- Promover una comunicación justa y abierta sobre los riesgos de TI.

- Establecer el tono correcto desde la alta gerencia mientras se define y aplica la responsabilidad del personal para operar con niveles de tolerancia aceptables y bien definidos.

- Identificar procesos clave y riesgos asociados.

- Identificar factores desencadenantes que indican cuándo se requiere una actualización del dashboard o los componentes del dashboard.

- Contemplar oportunamente los riesgos y oportunidades que conllevan los cambios en la organización (fusiones y adquisiciones), en la normativa, en TI, en el negocio, entre otros.

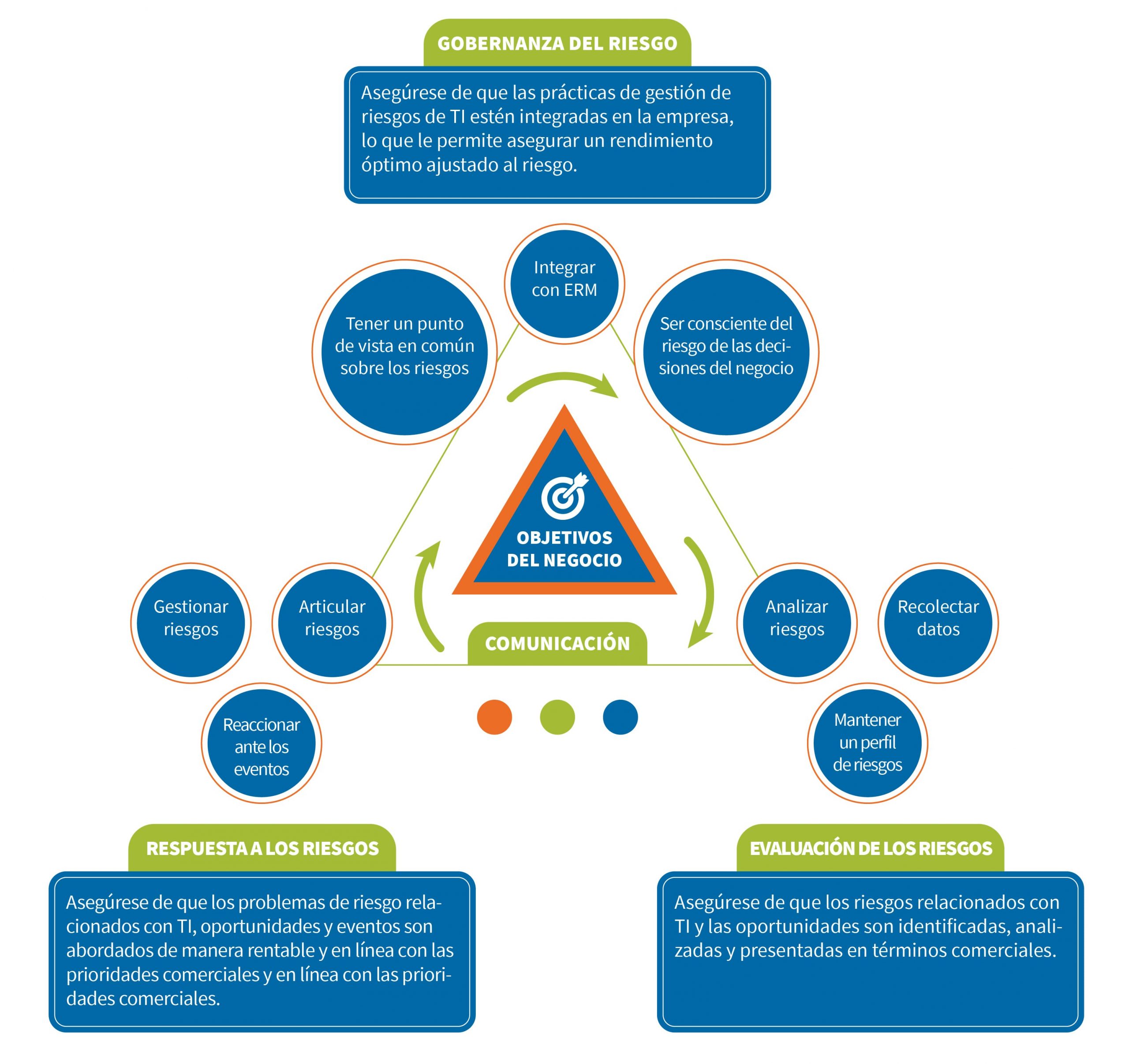

La gestión eficaz del riesgo de TI promueve la mejora continua y debe formar parte de las actividades diarias para facilitar la prevención, detección y mitigación de riesgos y amenazas. Tres elementos imprescindibles de nuestro dashboard de seguridad de la información serían la gobernanza del riesgo, evaluación del riesgo y respuesta al riesgo. En el próximo gráfico podemos visualizar esta idea con mayor precisión.

¿Qué es un dashboard?

Los dashboards o cuadros de mando son representaciones visuales que constituyen poderosas herramientas de gestión. Nos ayudan a ordenar, clasificar y medir datos que por sí solos serían montones de información acumulada y sin sentido. Si queremos monitorear y analizar lo que sucede en la organización, el dashboard es un gran aliado porque puede indicarnos que estamos ante un riesgo potencial o, mejor aún, sirve para ayudar a prevenir los incidentes, gracias a los patrones que es capaz de crear.

Lo mejor de los dashboards es que son personalizables, así que con solo echarle un vistazo es posible tener todos los datos relevantes en un solo lugar, priorizar la información, chequear la eficacia de los controles, detectar vulnerabilidades, crear informes basados en información fidedigna, entre otros. Al disponer de esa información procesada podemos asegurarnos de tomar las mejores decisiones. Estos son algunos elementos imprescindibles que podemos añadir a nuestro dashboard:

- Obligaciones legales, contractuales y reglamentos aplicables a la organización.

- Número de incidentes de seguridad de la información.

- Cuánto tiempo toma detectar un incidente y en cuánto tiempo se contiene y resuelve el desastre, entre otros.

Software para seguridad de la información

La Gestión de Seguridad de la Información es sencilla de implantar, automatizar y mantener con el software GRCTools.

Con el software para la gestión de la seguridad de la información se da cumplimiento a los requisitos basados en el ciclo PHVA (Planear – Hacer – Verificar – Actuar) para establecer, implementar, mantener y mejorar la Gestión de la Seguridad de la Información, así como se da cumplimiento de manera complementaria a las buenas prácticas o controles establecidos.

¿Desea saber más?

Entradas relacionadas

Cómo debe ser un buen Sistema de Gestión Antisoborno en El Salvador

Un Sistema de Gestión Antisoborno en el Salvador se vuelve crítico cuando una organización enfrenta presiones comerciales intensas,…

Gestión de riesgos ambientales: tipos principales

La presión regulatoria, la exposición a sanciones y la creciente sensibilidad social convierten la gestión de riesgos ambientales…

¿Cómo ayuda el compliance en las empresas en Guatemala?

El compliance en las empresas en Guatemala enfrenta una combinación compleja de regulaciones locales, riesgos de corrupción, presión…

Impulsa tu éxito empresarial con la definición de KPI con Inteligencia Artificial

En muchas organizaciones, los KPI del área de gobierno, riesgo, cumplimiento y ciberseguridad quedan desconectados de la estrategia,…