| 25 años generando CONFIANZA

Índice de contenidos

Toggle

En el vasto universo digital actual, la ciberseguridad emerge como un faro de protección y prevención, esencial para salvaguardar la integridad y la privacidad de los datos personales. Con la proliferación de las amenazas cibernéticas, nunca ha sido más crítico adoptar estrategias robustas de ciberseguridad que no solo cumplan con las normativas vigentes, sino que también establezcan un escudo protector alrededor de nuestros activos más valiosos: la información personal y los datos empresariales.

La importancia de la ciberseguridad en la protección de datos

La ciberseguridad no es solo un término técnico reservado para los especialistas en TI; es una prioridad estratégica para cualquier organización que maneje datos personales y empresariales. La implementación de prácticas sólidas de ciberseguridad no solo es fundamental para cumplir con las normativas de protección de datos, como el RGPD en Europa, sino que también actúa como un diferenciador competitivo en el mercado.

Al proteger los datos personales de accesos no autorizados, las empresas no solo evitan sanciones legales, sino que también construyen una reputación de confianza y seguridad entre sus clientes.

Gestión de la seguridad de la información y declaración de aplicabilidad SOA

Un pilar clave en la estrategia de ciberseguridad de cualquier organización es la gestión efectiva de la seguridad de la información. Esto incluye la identificación, evaluación y tratamiento de riesgos relacionados con la información que la empresa posee, procesa o transmite.

La Declaración de Aplicabilidad (SOA), por su parte, es un documento crítico dentro del estándar ISO 27001, que especifica qué controles de seguridad están en uso, justificando su selección y demostrando cómo se implementan y mantienen. La SOA no solo ayuda a las organizaciones a gestionar sus riesgos de seguridad de la información de manera proactiva, sino que también sirve como evidencia clave de cumplimiento con regulaciones específicas.

Planes de continuidad y gestión de vulnerabilidades

La preparación frente a incidentes cibernéticos y la capacidad de recuperación posterior son aspectos fundamentales de una estrategia de ciberseguridad efectiva. Los planes de continuidad del negocio y de gestión de incidentes aseguran que la organización pueda mantener operaciones críticas durante una crisis y recuperarse rápidamente después.

Paralelamente, una gestión de vulnerabilidades proactiva, que incluye la identificación, evaluación, tratamiento y reporte de vulnerabilidades de seguridad en los sistemas, es vital para prevenir brechas de seguridad.

Ciberseguridad en infraestructuras críticas y protección de datos personales

Las infraestructuras críticas, tales como redes de energía, sistemas de agua y servicios financieros, requieren un nivel de protección aún más elevado debido a su importancia para la seguridad nacional y el bienestar económico.

La ciberseguridad en estas áreas se centra en la detección, prevención y respuesta a ataques que podrían causar daños significativos o incluso catastróficos. Paralelamente, la protección de datos personales se ha convertido en un aspecto central de la ciberseguridad, con leyes y regulaciones diseñadas para asegurar que las organizaciones traten los datos personales de manera segura y transparente.

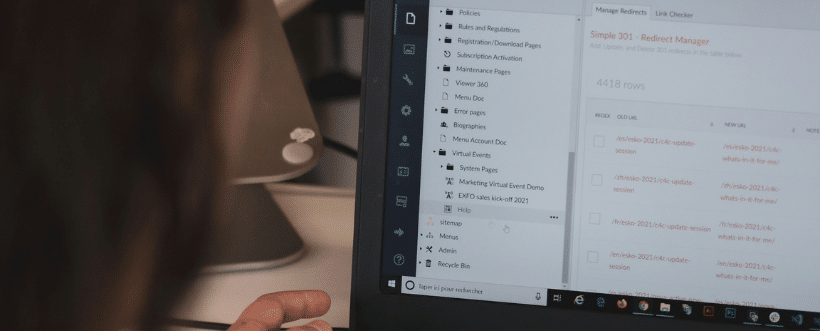

La solución de GRC de GRCTools

En este contexto, el software GRC emerge como una solución integrada y centralizada para la gestión y el control de los riesgos empresariales en materia de ciberseguridad. Este software facilita la implementación de prácticas de ciberseguridad adaptadas a las necesidades específicas de cada negocio, proporcionando una plataforma tecnológica que es accesible, ágil y medible.

En conclusión, la protección de datos personales y el cumplimiento con las normativas vigentes requieren de una estrategia de ciberseguridad bien articulada y ejecutada. La adopción de prácticas robustas de gestión de la seguridad de la información, la preparación frente a incidentes, la protección de infraestructuras críticas, y el uso de herramientas especializadas como el software GRC, son pasos esenciales en este camino.

¿Desea saber más?

Entradas relacionadas

Cómo debe ser un buen Sistema de Gestión Antisoborno en El Salvador

Un Sistema de Gestión Antisoborno en el Salvador se vuelve crítico cuando una organización enfrenta presiones comerciales intensas,…

Gestión de riesgos ambientales: tipos principales

La presión regulatoria, la exposición a sanciones y la creciente sensibilidad social convierten la gestión de riesgos ambientales…

¿Cómo ayuda el compliance en las empresas en Guatemala?

El compliance en las empresas en Guatemala enfrenta una combinación compleja de regulaciones locales, riesgos de corrupción, presión…

Impulsa tu éxito empresarial con la definición de KPI con Inteligencia Artificial

En muchas organizaciones, los KPI del área de gobierno, riesgo, cumplimiento y ciberseguridad quedan desconectados de la estrategia,…